如同疫情防控有一天一定会放开一样,在制造业数字化转型的过程中,工业互联网技术(OT)也一定会走向开放,因为开放是一种数字化的状态。然而,近几年随着OT产业开放的推进,网络安全态势变得越发严峻,网络安全已经成为当今每个企业最优先考虑的事情。

图 | 数字化转型的挑战

OT安全边界正在坍塌

在过去十年中,OT和IT系统之间的数据流不断增加,但从工业互联网中的专有通信和硬件升级到整个企业的开放式连接后,让网络安全威胁更加难以检测、调查和修复。

之前,工业控制系统(CIS)和其他OT设备都是孤立部署的,缺乏安全保障措施。IT人员没有必要担心安全问题,因为工业技术已经从传统的IT网络中隔离出来。现在,随着OT与IT网络的融合,工业设备拥抱TCP/IP协议已经成为网络生态系统的一部分,传感器和其他控制器成为了IT/OT融合网络上的工业物联网节点,这些以前受保护的隔离设备的安全边界正在坍塌。

解决OT安全挑战刻不容缓

根据IDC 在《全球物联网支出指南》中的预测数据显示,2021年全球物联网(企业级)支出规模达6902.6亿美元,并有望在2026年达到1.1万亿美元,五年(2022年-2026年)复合增长率(CAGR)达10.7%。其中,中国企业级物联网市场规模将在2026年达到2940亿美元,复合增长率(CAGR)达13.2%,全球占比约为25.7%,继续保持全球最大物联网市场体量。

然而,Fortinet中国华东区技术负责人卜婵敏透露,在我们熟悉的半导体领域,强如台积电,也曾遭受过勒索病毒的威胁,最后分析给出的事故报告中指出是因为外部供应商有问题的U盘导致了操作系统的感染。这类风险非常常规,因此国际大公司,例如苹果公司,每年都会审查下游制造商的安全防御情况。

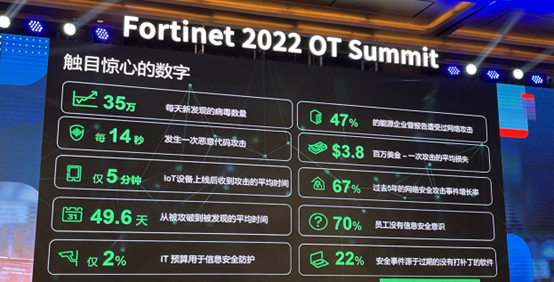

图 | OT安全威胁中哪些触目惊心的数字

实际情况确实如此,根据Fortinet全球威胁情报响应与研究团队(FortiGuard Labs)统计,仅2022 年上半年,FortiGuard Labs累积捕获 10,666 种全新勒索软件变体,而去年下半年仅为 5,400 种。仅半年时间,新型勒索软件变体数量增长近 100%。虽然有很多广受关注的事件成为国际新闻头条,但真正受到影响的是数以万计的组织,从大企业到小企业,从联邦机构到地方政府,无一幸免。

据悉,2020年第一季度,受害企业的平均赎金为178,254美元,这还未包含比实际赎金数额更大的停机成本,通常为赎金数额的5-10倍,而这些企业在支付赎金后,文件成功恢复的概率只有96%,有4%会丢失,且恢复勒索软件时间平均所需的时间为16天。此外,80%勒索病毒的受害者仍将成为攻击的目标。

因此,面对全球蓬勃发展的OT市场,与相对成熟的IT安全相比,OT安全正处在起步状态,解决OT领域不断出现的安全挑战已经刻不容缓。

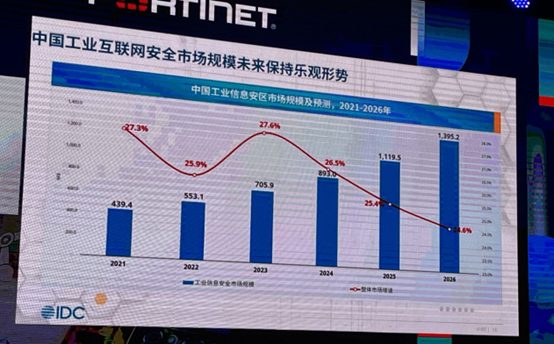

中国OT安全市场发展向好,但与国际水平尚存差距

Fortinet中国区总经理李宏凯表示:“在OT安全领域,每一年市场的增长都在30%左右。”

市场的增长来自于企业对安全的重视和投入,当下各家企业通常会根据自身的资产规模为基础,然后设定一个百分比作为安全防御方面的投入。

Fortinet中国区技术总监张略告诉与非网:“假设整个OT资产是100%,那么现在国际上比较合理的安全投入占比值是在5%左右,5%是不小的投入,这是一个理想的状态。而国内刚刚起步,更多的是在1.5%-3%左右,所以国内确实是需要补齐这一块,从而追赶国际上比较流行的方法,包括一些预算投资。”

图 | 中国工业互联网安全市场规模未来保持乐观形势

IDC研究总监王军民表示:“2021年,中国OT安全市场的规模在120亿美元左右,预计到2026年,该市场规模将扩展至319亿美元,虽然与美国的1327亿美元还有很大的差距,但中国的复合增长率在全球来看是非常高的,是全球平均值的2倍,所以长期看好中国网络安全市场的发展。”

OT安全防御可部分借鉴IT安全防御经验

“IT与OT网络的融合,已经是一个大趋势。” 张略多次强调。而在这样的趋势下,我们可以看到,OT安全防御和IT安全防御也有着同之处,因为它们面临的安全威胁很趋同。

Fortinet北亚区首席技术顾问谭杰举了个例子:“10多年前,Fortinet开始做OT安全的时候,就是简单的一个OT防火墙,但是在很多的OT网络里面是插不进去的,因为当时使用的都不是TCP/IP协议。可是十多年过去,现在新的一些OT系统,包括以前一些老系统的改造,基本上都变成了TCP/IP协议,所以有了这样的变化。”

那么,具体哪些部分是可以借鉴的呢?事实上,在OT升级的过程中,可以用很多IT方法论指导OT网络的安全建设,包括零信任的方法论、Gartner提出的CSMA的架构。

“在零信任过程当中,所有OT的网络设备,甚至包括操作的人员,都应该先要经过身份认证、安全的认证以后才能够以合适的权限接入到OT网络里面,对OT进行操作和更改,我们沿用了IT的零信任网络,发现把它映射到OT安全环境里面是非常贴合的。所以,我们认为利用零信任的架构去做OT网络安全依然是可行的”,张略解释道。

OT安全防御又有别于IT安全防御

虽然在很多地方,OT安全和IT安全有着相似之处,然而OT还是有其特殊性的,比如我们就从上面提到的方法论来看,对于机密性、完整性和可用性方面三者的权衡,在IT和OT当中是不一样的。在OT当中我们认为可用性要求最高,因为无论如何不能让生产线中断,不能让石油管道停止输油,不能让电网停止供电;此外,在OT当中,实时性要求也是非常高的,以制造业为例,如果在车间里面进行操作的时候,因为延时导致流程上的Delay,会导致良品率的下降,甚至更加严重的后果。而在IT网络里面,我们认为机密性的要求更高一些,因为IT网络收邮件迟一分钟应该没有什么太多的感触。

此外,IT和OT网络的组建生命周期也大不相同,当前IT网络建设是5年左右可以更新一波,出现安全漏洞时,打补丁相对容易。但是我们经常可以看到,在生产线上,10年、20年以上的设备和软件依然在运行,此时的硬件和软件不论是在功能还是性能上,都是大大落后的。如果出现安全漏洞,对于这些老旧设备来说,很少有人能够百分之百确定打了补丁后整个生产线还能继续正常运行,这也是困扰OT建设者的一大难题。

值得一提的是,Purdue模型是在国际上比较通用的网络安全架构,业内可以参考这个模型来开展OT安全防护的工作,但是这个模型有一个问题,比如透明度较差等。

图 | Fortinet OT安全解决方案框架图

因此,Fortinet的做法是采用Fortinet Security Fabric结合Purdue模型做顶层设计,在仪表总线网络、流程控制局域网、区域总控网络、生产区域、企业环境等不同层面构建全方位、立体化、多层次、多维度的安全控制能力与阶段性、覆盖生产周期的安全保护。

面对威胁情报,正确的做法是怎样的?

关于从威胁情报的提供等角度,Fortinet实际帮助客户解决问题的流程是怎样的,包括攻击前、攻击发生以后的处理都有哪些工作?

Fortinet资深安全工程师庄喆皓表示:“威胁情报其实是一种泛称,Fortinet有单独的实验室也就是威胁情报中心,同时也是全球威胁情报联盟的成员之一,收到威胁情报后,我们会通过人工智能和机器学习的方法对情报进行筛选、去重,与上一个时间点做对比、做更新,如果判定是高危的情报,就会交给安全研究院进行小范围的测试,充分的测试通过后将高危漏洞下推到安全特征库,同步推送威胁情报给客户机,阻断和监控来自互联网的攻击。”

写在最后

“做OT安全也需要硬件的加持,对于Fortinet来说我们有专用硬件,用微秒级别设备来解决引入了安全体系以后的延时问题”,张略如是说,“其实在整个安全架构设计上,延时是可以通过计算得出来的,比如交换机是纳秒级别的延时,防火墙是微秒级别的延时,经过一些高级技术的时候,可能变成毫秒或者是秒级别。总之,通过良好的设计,加上良好的产品是完全能够满足客户对于要求。”

而值得一提的是,为何Fortinet的专用硬件可以做到如此低的延时,这是因为Fortinet采用了自研的ASIC芯片,专门针对网络通讯中的协议站、对防病毒进行加速。比如,FortiNDR产品能够用机器学习专用芯片去对未知的威胁进行快速计算,原来可能要花一分钟得出结果,现在花几秒钟就能够得出。

702

702

.jpg?x-oss-process=image/resize,m_fill,w_128,h_96)

-1.jpg?x-oss-process=image/resize,m_fill,w_128,h_96)

.jpg?x-oss-process=image/resize,m_fill,w_128,h_96)

[下载]LAT1482 STM32G0单线串口通信帧错误问题解析

[下载]LAT1482 STM32G0单线串口通信帧错误问题解析