FRP(Fast Reverse Proxy)是一款高效能的反向代理工具,专为解决内网穿透问题而设计。它能够将内网中的服务安全地暴露至公网,让外部用户轻松实现远程访问。FRP支持TCP、UDP、HTTP及HTTPS等多种协议,广泛适用于远程家庭服务器访问、IoT设备管理、开发环境共享等多种场景。

FRP的意义在于打破了内网设备无法直接由外网访问的局限,并通过如STCP等安全认证机制,有效保护内网资源,避免未授权访问。它不仅简化了网络配置流程,还显著提升了内网服务的可用性和安全性,为用户提供了更为灵活多样的网络解决方案。

接下来,将和各位小伙伴详细介绍如何完成FRP内网穿透的配置过程。

准备工作

1、服务器:一台具备公网IP的服务器,用于部署FRP服务端。

2、客户端:需要进行内网穿透的设备。

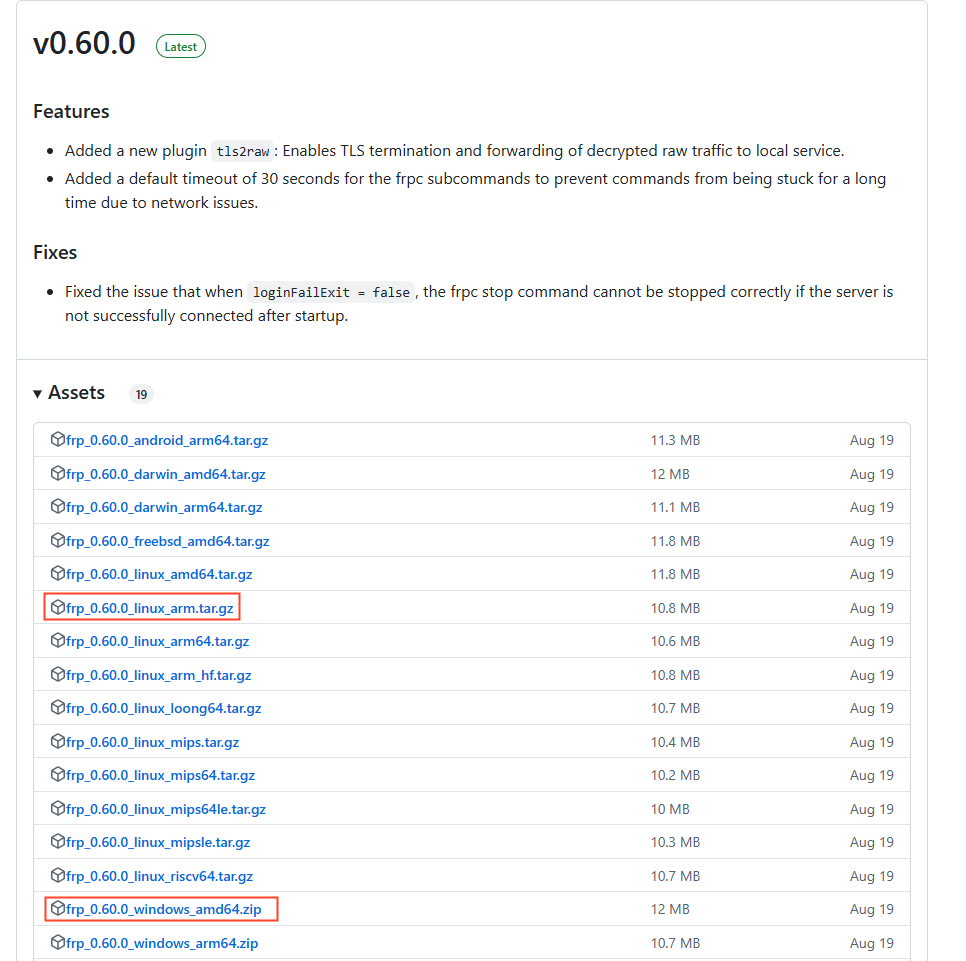

3、FRP程序:可以从GitHub页面下载最新版本。

链接:Releases · fatedier/frp (github.com)

具体实施

1、文件介绍

frp_0.60.0_windows_amd64.zip和frp_0.60.0_linux_arm.tar.gz压缩包中均有两类文件,一类是frps开头的,另一个是frpc开头的;

frps,其中s表示server,为服务器端运行文件,frps.toml,其中s表示server,为服务器端配置文件;

frpc,其中c表示client,为客户端运行文件,frpc.toml,其中c表示client,为客户端配置文件;

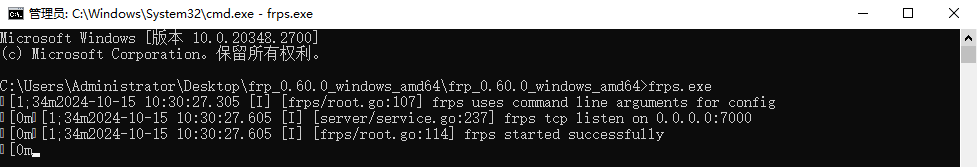

2、服务端

(1)将frp_0.60.0_windows_amd64.zip拷贝到服务器中并进行解压。

(2)修改frps.toml的文件,修改内容如下:

[common]

bindPort = 7000

bindAddr = xx.xx.xx.xxbind_port:服务端的端口

bindAddr:服务器IP

C:UsersAdministratorDesktopfrp_0.60.0_windows_amd64frp_0.60.0_windows_amd64>frps.exe

注意:需要把服务端的7000端口打开

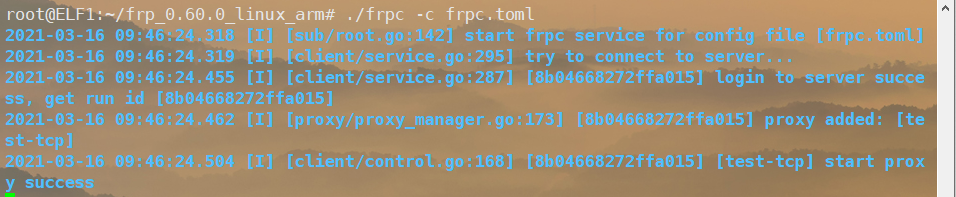

3、客户端

(1)将frp_0.60.0_linux_arm.tar.gz拷贝到板卡中并进行解压。

root@ELF1:~# cp /run/media/sda1/frp_0.60.0_linux_arm.tar.gz ./

root@ELF1:~# tar xvf frp_0.60.0_linux_arm.tar.gz(2)修改frpc.toml文件

root@ELF1:~# cd frp_0.60.0_linux_arm/

root@ELF1:~/frp_0.60.0_linux_arm# vi frpc.toml修改内容如下:

serverAddr = "xx.xx.xx.xx"

serverPort = 7000

[[proxies]]

name = "test-tcp"

type = "tcp"

localPort = 22

remotePort = 6001serverAddr:公网IP

remotePort = 6001:每个设备对应唯一的端口

(3)修改之后保存退出,并执行应用

root@ELF1:~/frp_0.60.0_linux_arm# ./frpc -c frpc.toml

注意:保证板卡能够上外网

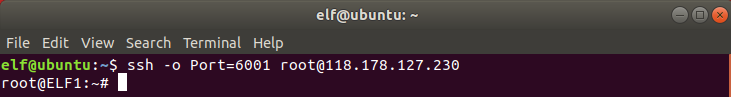

4、测试

(1)在虚拟机执行命令,如下图所示表示能够正常登录到板卡。

ssh -o Port=6001 root@118.178.127.230

至此,就已成功完成了FRP内网穿透的设置。衷心希望这份详尽的指南能够为各位技术爱好者提供切实的帮助,让我们在探索嵌入式技术的广阔天地中,携手开启无限的创新与可能。

2480

2480

[下载]LAT1482 STM32G0单线串口通信帧错误问题解析

[下载]LAT1482 STM32G0单线串口通信帧错误问题解析